Aplikacje z funkcją „Testy penetracyjne”

3

Hack The Box

Platforma internetowa do testowania i doskonalenia umiejętności testowania penetracyjnego i bezpieczeństwa cybernetycznego.

12

1

Bugtraq

System Bugtraq oferuje najbardziej kompleksową, optymalną i stabilną dystrybucję z automatycznym menedżerem usług w czasie rzeczywistym.

3

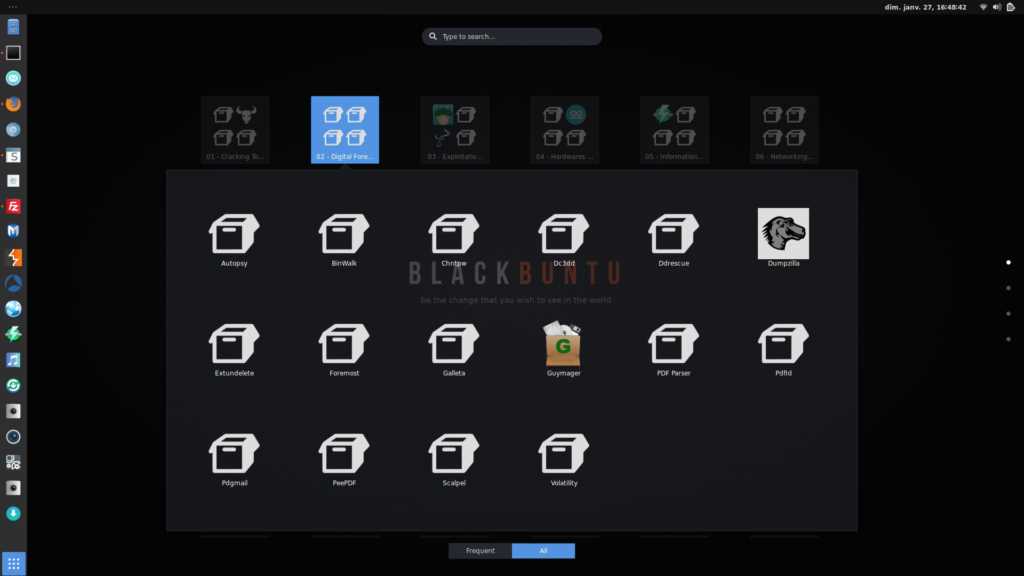

BlackBuntu

Zaprojektowany jako szybki, łatwy w użyciu i zapewniający minimalne, ale pełne środowisko pulpitu.

4

5

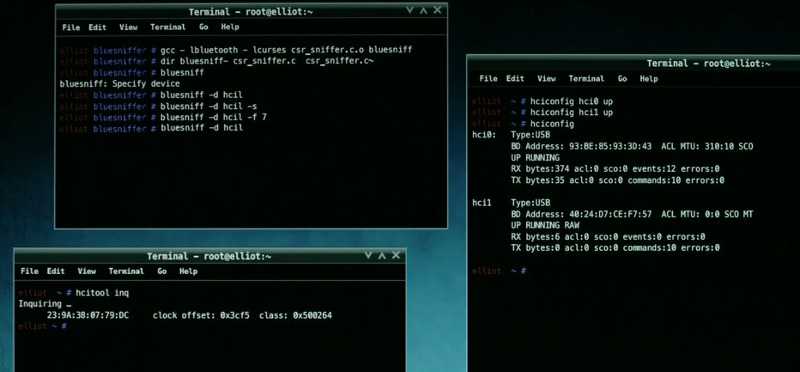

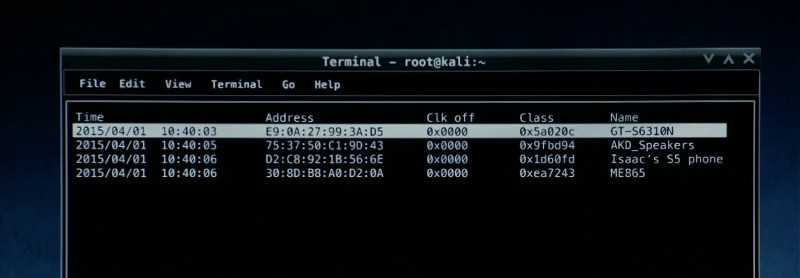

btscanner

btscanner to narzędzie zaprojektowane specjalnie do wydobywania jak największej ilości informacji z urządzenia Bluetooth bez konieczności parowania.

17

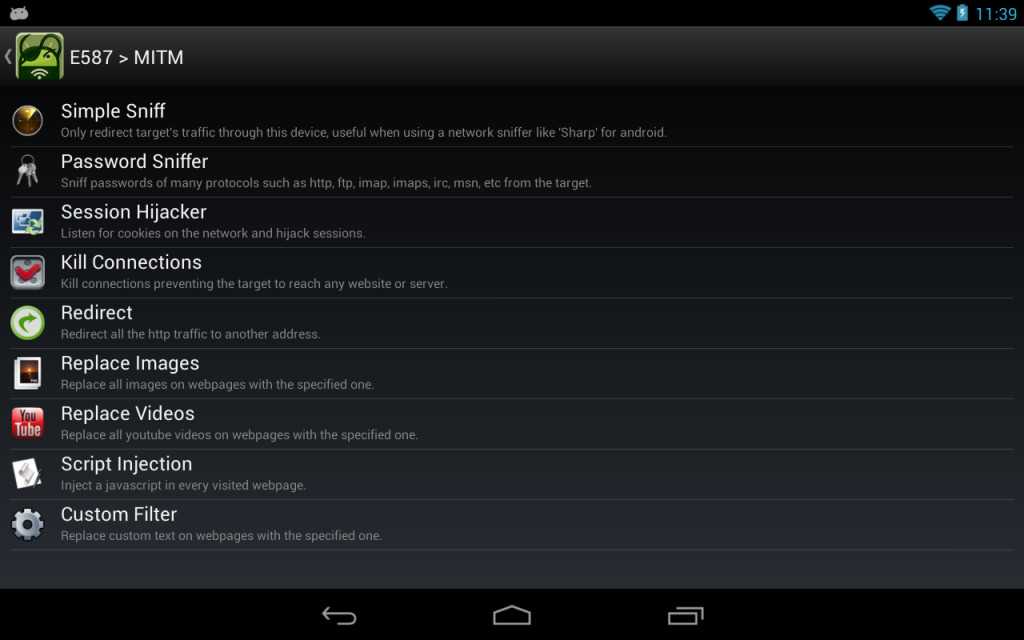

dSploit

dSploit to pakiet analiz i penetracji sieci Android, który ma na celu zaoferowanie ekspertom / geekom bezpieczeństwa IT najbardziej kompletnego i zaawansowanego profesjonalnego zestawu narzędzi do wykonania ...

5

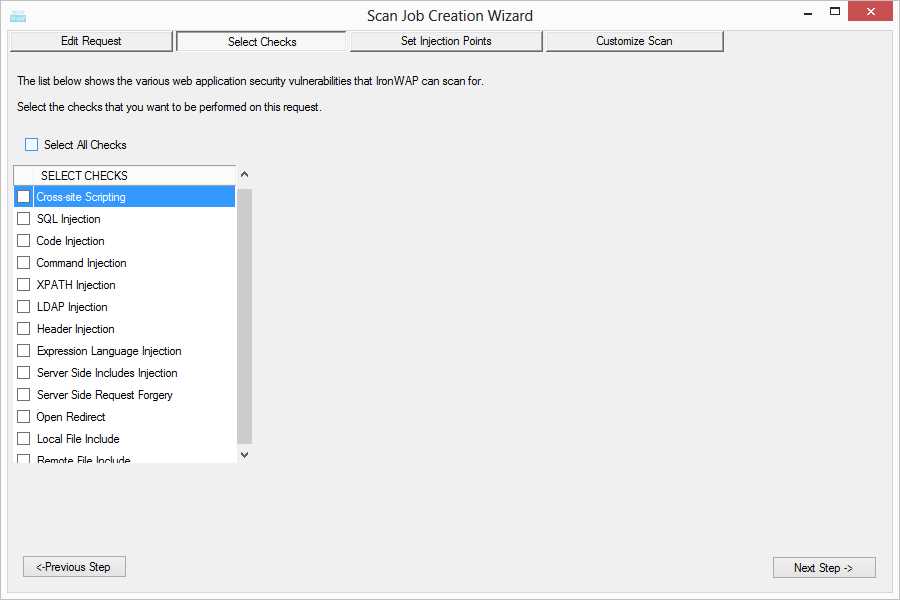

IronWASP

IronWASP (platforma testowania zaawansowanej aplikacji bezpieczeństwa Iron Web) to system typu open source do testowania podatności aplikacji internetowych.

5

Immunity CANVAS

CANVAS od Immunity udostępnia setki exploitów, zautomatyzowany system exploitów oraz kompleksowe, niezawodne ramy rozwoju exploitów dla testerów penetracji ...

5

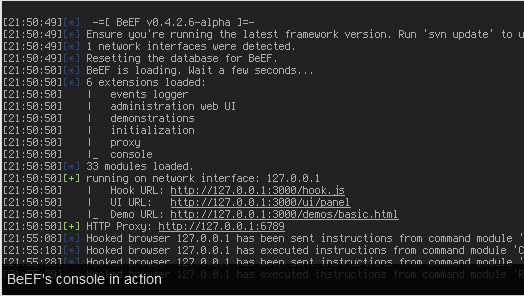

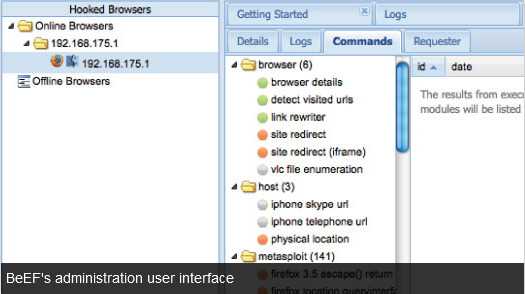

BeEF

BeEF to skrót od The Browser Exploitation Framework.Jest to narzędzie do testowania penetracji, które koncentruje się na przeglądarce internetowej.

5

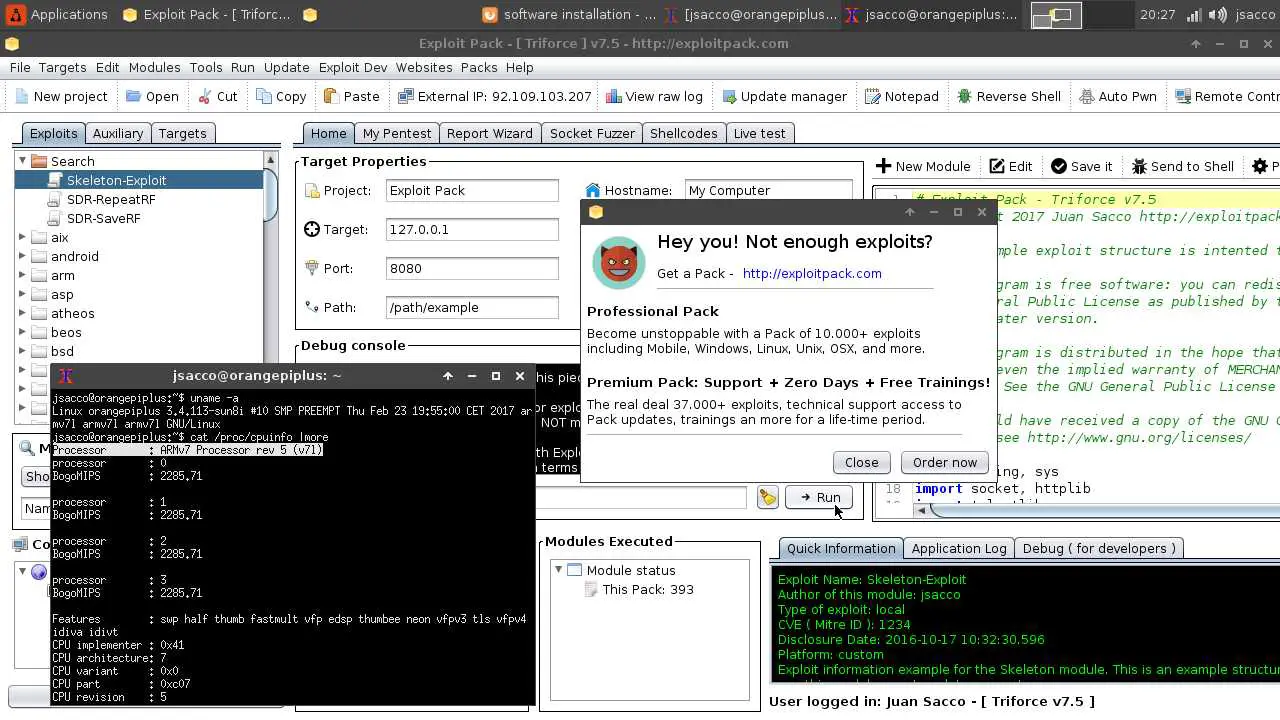

Exploit Pack

Exploit Pack to bezpieczeństwo projektu typu open source, które pomoże ci dostosować kody exploitów w locie.

6

Social-Engineer Toolkit

Social-Engineer Toolkit to platforma do testowania penetracji typu open source zaprojektowana dla inżynierii społecznej.SET ma wiele niestandardowych wektorów ataku, które pozwalają szybko wykonać wiarygodny atak.

6

Core Impact Pro

Core Impact Pro to najbardziej wszechstronne oprogramowanie do oceny i testowania słabych punktów bezpieczeństwa w całej organizacji.

7

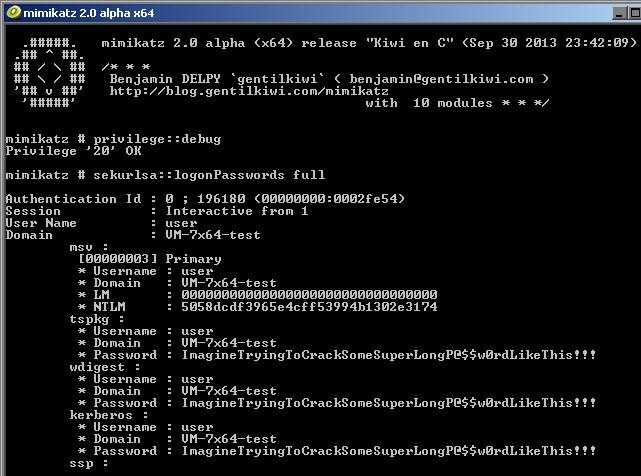

mimikatz

Dobrze znane jest wydobywanie z pamięci haseł w postaci zwykłych tekstów, skrótów, kodów PIN i biletów Kerberos.mimikatz może również wykonywać pass-the-hash, pass-the-ticket, budować złote bilety, bawić się certyfikatami lub kluczami prywatnymi, skarbiec ... może zrobić kawę ?.

9

THC-Hydra

Numerem jeden z największych luk bezpieczeństwa są hasła, jak pokazuje każde badanie bezpieczeństwa haseł.

12

20

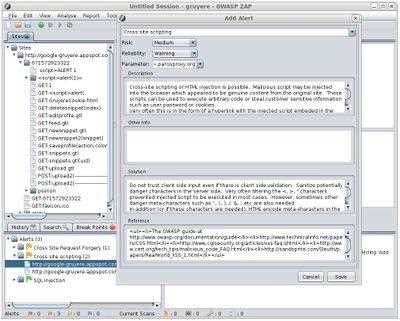

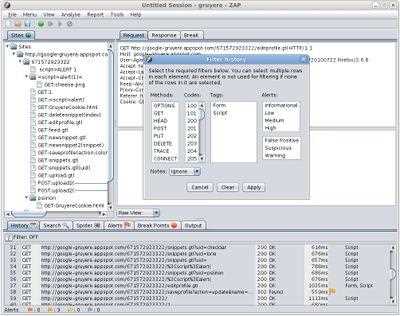

Zed Attack Proxy

Zed Attack Proxy (ZAP) to łatwe w użyciu zintegrowane narzędzie do testowania penetracji w celu znalezienia luk w aplikacjach internetowych.

28

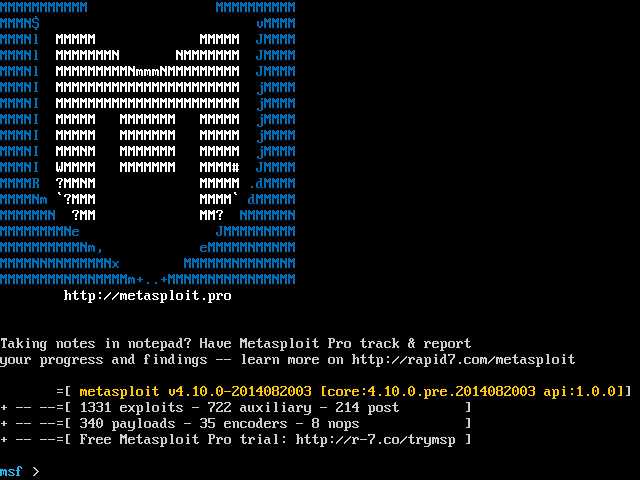

Metasploit

Metasploit Community Edition upraszcza wykrywanie sieci i weryfikację podatności na określone exploity, zwiększając skuteczność skanerów podatności, takich jak ...

4

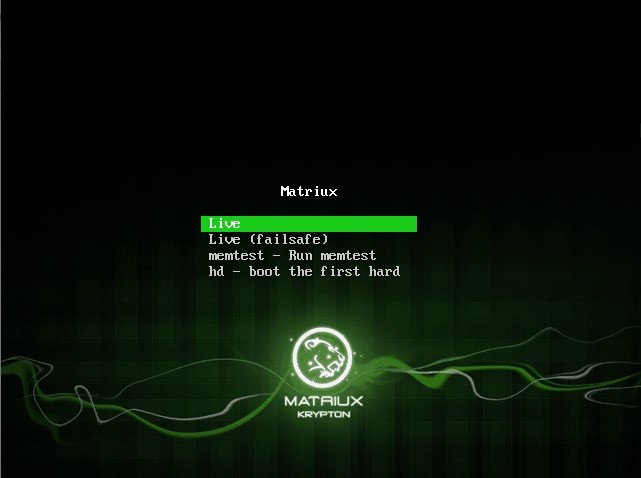

Matriux

Matriux to w pełni funkcjonalna dystrybucja zabezpieczeń składająca się z szeregu potężnych, otwartych i bezpłatnych narzędzi, których można używać do różnych celów, w tym, ale nie wyłącznie ...

199

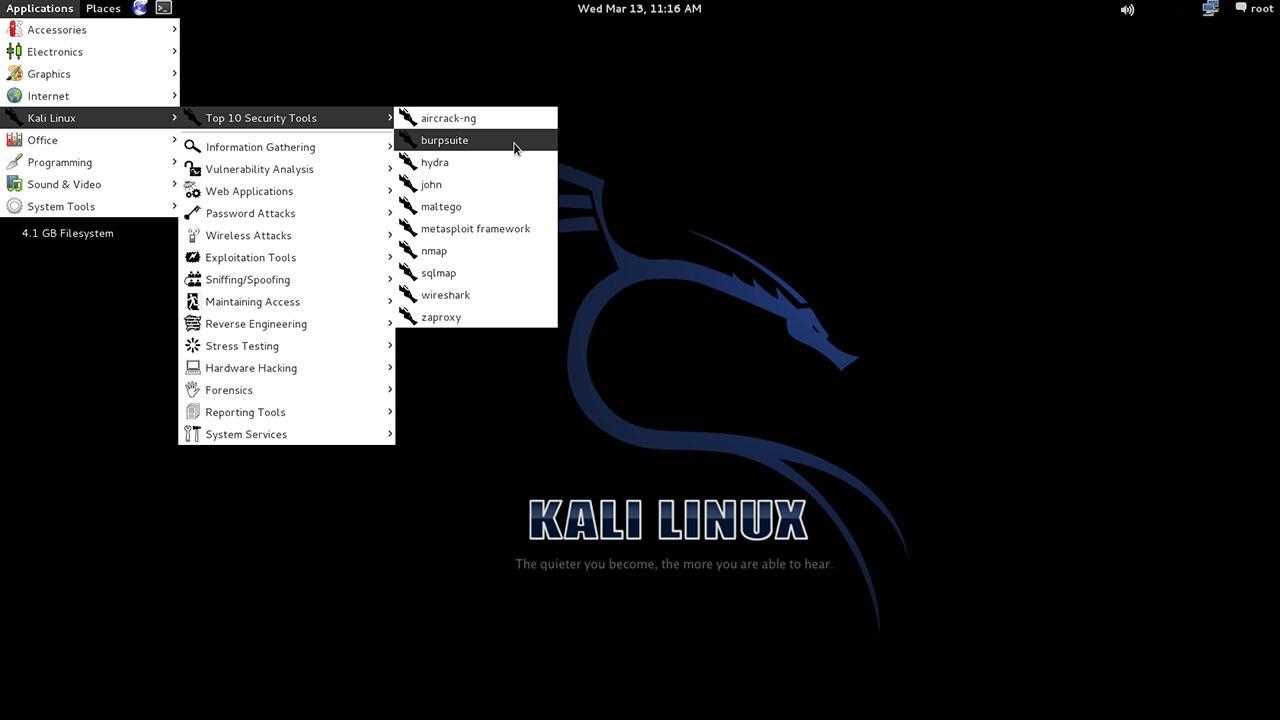

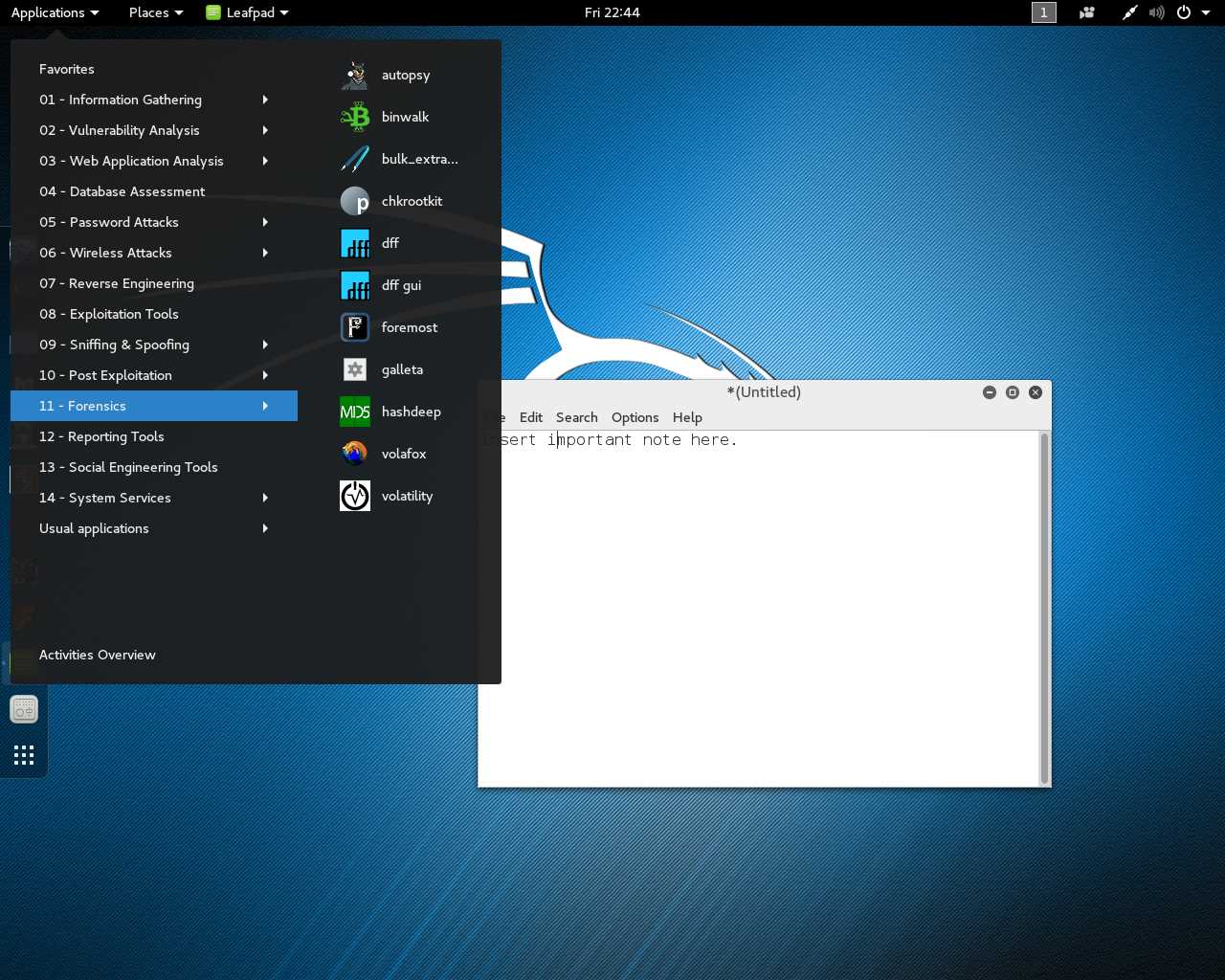

Kali Linux

Dystrybucja Linuksa z zakresu bezpieczeństwa i cyfrowej medycyny sądowej z ponad 600 fabrycznie zainstalowanymi aplikacjami do testowania penetracji.