2

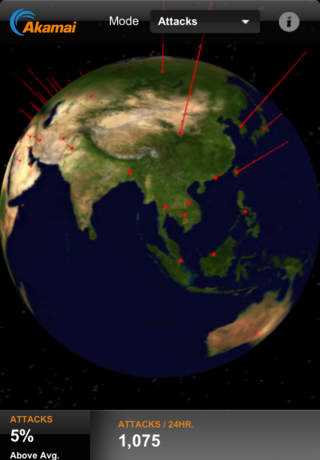

Akamai® jest wiodącym dostawcą usług w chmurze do dostarczania, optymalizacji i zabezpieczania treści online i aplikacji biznesowych.Jeśli kiedykolwiek robiłeś zakupy online, pobierałeś muzykę, oglądałeś wideo z Internetu lub łączyłeś się w celu pracy zdalnej, prawdopodobnie korzystałeś z platformy chmurowej Akamai.Akamai pomaga firmom łączyć hiperłącza, umożliwiając im przekształcanie i przekształcanie biznesu w Internecie.Usuwamy złożoność technologii, abyś mógł skoncentrować się na szybszym rozwoju firmy - umożliwiając ci dostosowanie się do trendów takich jak chmura, urządzenia mobilne i media, przy jednoczesnym pokonywaniu wyzwań związanych z zagrożeniami bezpieczeństwa i potrzebą dotarcia do użytkowników na całym świecie.Klienci ufają naszej platformie chmurowej, aby bezpiecznie dostarczać wysoce wydajne doświadczenia użytkowników na dowolnym urządzeniu, w dowolnym miejscu.Akamai Intelligent Platform ™ zapewnia globalny zasięg i zapewnia usługi lokalne, zapewniając klientom niezrównaną niezawodność, bezpieczeństwo i widoczność ich firm internetowych.

Stronie internetowej:

http://www.akamai.comcechy

Alternatywy dla Akamai dla Linux z licencją komercyjną

44

BitNinja.io

BitNinja to pierwsza zintegrowana sieć obrony serwera, którą można zainstalować w ciągu 1 minuty na dowolnym serwerze i zapewnia natychmiastową ochronę przed 99% atakami na serwer.Najlepsze rozwiązanie dla firm Shared Hosting, właścicieli VPS, agencji cyfrowych.

- Płatna

- Linux

37

4

Cachoid

Cachoid natychmiast się uruchamia i koordynuje dobrze zoptymalizowane kontenery Varnish Cache, które działają specjalnie z WordPress, AWS S3, Drupal, Magento, Github.io i innymi platformami.

- Płatna

- Self-Hosted

- Windows

- Mac

- Linux

3

2

0

F(x) Data Cloud

Chmura danych F (x) zapewnia proste, konkurencyjne kosztowo i wysokowydajne usługi hostingowe w chmurze oparte na OpenStack.

- Płatna

- Self-Hosted

- Windows

- Linux

0

Instasafe Secure Access

Rozwiązanie InstaSafe Secure Access zapewnia granularne rozwiązanie kontroli dostępu oparte na tożsamości, aby zapewnić, że użytkownicy mogą tylko „widzieć” i „uzyskiwać dostęp” do danych, że mają „uprzednią zgodę”, aby zobaczyć lub uzyskać dostęp do „niezbędnej wiedzy”model dostępu.