1

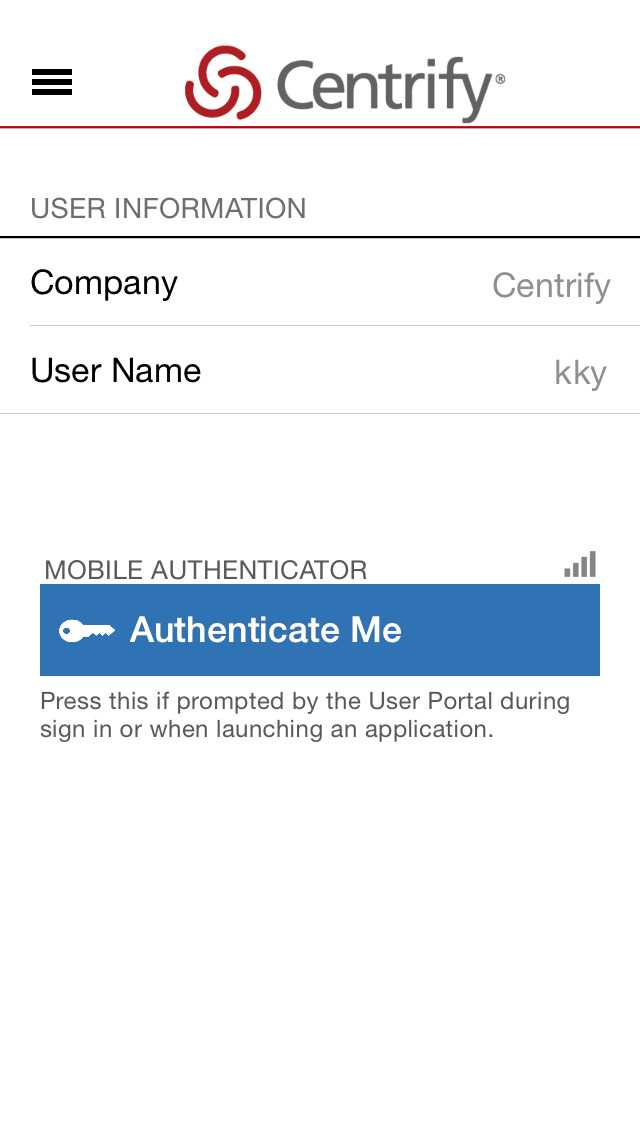

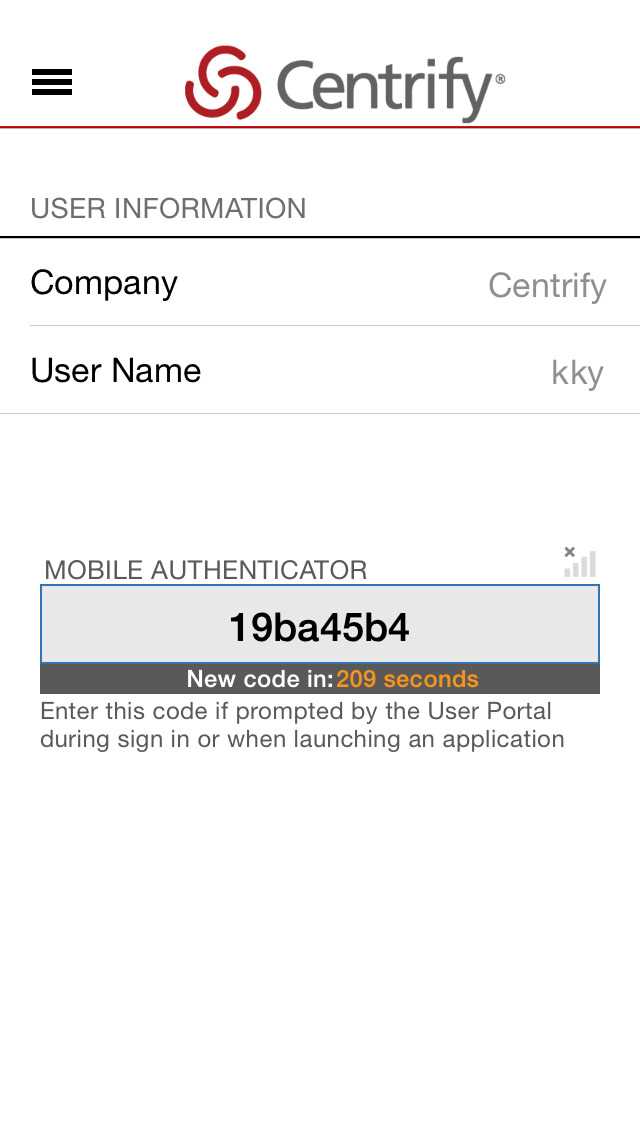

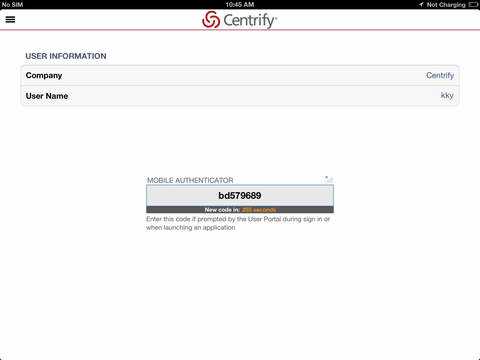

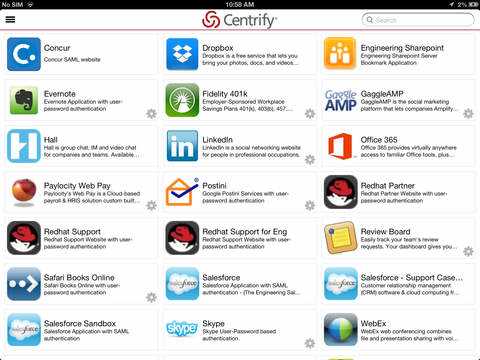

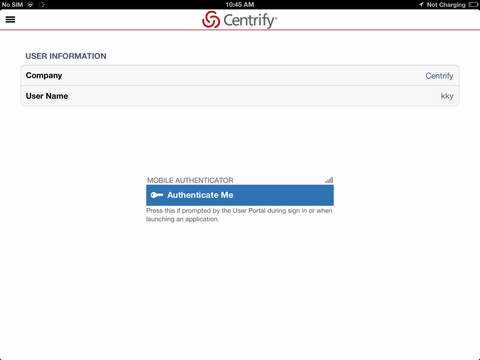

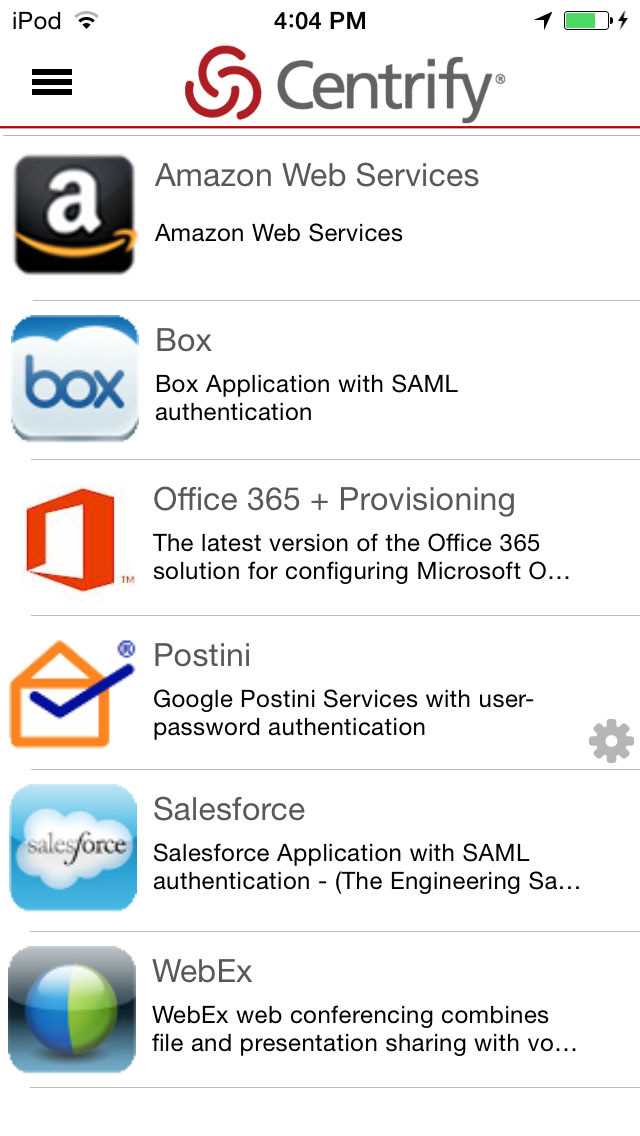

Centrify zapewnia Unified Identity Services w centrum danych, w chmurze i urządzeniach mobilnych - w rezultacie jedno logowanie dla użytkowników i jedna ujednolicona infrastruktura tożsamości dla IT.Oprogramowanie i usługi chmurowe Centrify pozwalają organizacjom bezpiecznie wykorzystać istniejącą infrastrukturę tożsamości do centralnego zarządzania uwierzytelnianiem, kontrolą dostępu, zarządzaniem uprawnieniami, egzekwowaniem zasad i zgodnością z lokalnymi i chmurowymi zasobami.Ponad 5000 klientów wdrożyło Centrify na milionach serwerów, stacji roboczych i aplikacji.Dzięki Centrify organizacje zmniejszają koszty związane z zarządzaniem cyklem życia tożsamości i zgodnością o ponad 50% ....

Stronie internetowej:

http://www.centrify.com/mobileKategorie

Alternatywy dla Centrify dla Windows z licencją komercyjną

16

10Duke Identity Provider

Identity Provider ułatwia klientom dostęp i rejestrację w wielu aplikacjach za pomocą jednej nazwy użytkownika i hasła lub przy użyciu ulubionego loginu społecznościowego, zabezpiecza dane profilu i łatwo integruje się z wiodącymi narzędziami biznesowymi.

14

Hexnode MDM

Hexnode MDM to potężne rozwiązanie do monitorowania, zarządzania i zabezpieczania urządzeń mobilnych w całym przedsiębiorstwie.

5

1

Inky Phish Fence

Inky Phish Fence to unikalne nowe rozwiązanie, które chroni użytkowników programu Outlook przed phishingiem typu spear i innymi atakami opartymi na wiadomościach e-mail.

1

Chaos intellect

Nasze oprogramowanie do zarządzania kontaktami e-mail Chaos Intellect może udostępniać dane w całej sieci, organizować książkę telefoniczną, kalendarz spotkań i listę zadań.

- Płatna

- Windows

0

Mailtraq email server for business

Mailtraq to profesjonalny serwer e-mail o najwyższej wartości.

- Płatna

- Windows

0

IBM MaaS360

Kognitywne podejście do ujednoliconego zarządzania punktami końcowymi.

- Płatna

- Windows

- Mac

- Android

- iPhone

- Windows Phone

- Blackberry

- S60

0

Instasafe Secure Access

Rozwiązanie InstaSafe Secure Access zapewnia granularne rozwiązanie kontroli dostępu oparte na tożsamości, aby zapewnić, że użytkownicy mogą tylko „widzieć” i „uzyskiwać dostęp” do danych, że mają „uprzednią zgodę”, aby zobaczyć lub uzyskać dostęp do „niezbędnej wiedzy”model dostępu.