0

CheckRecipient

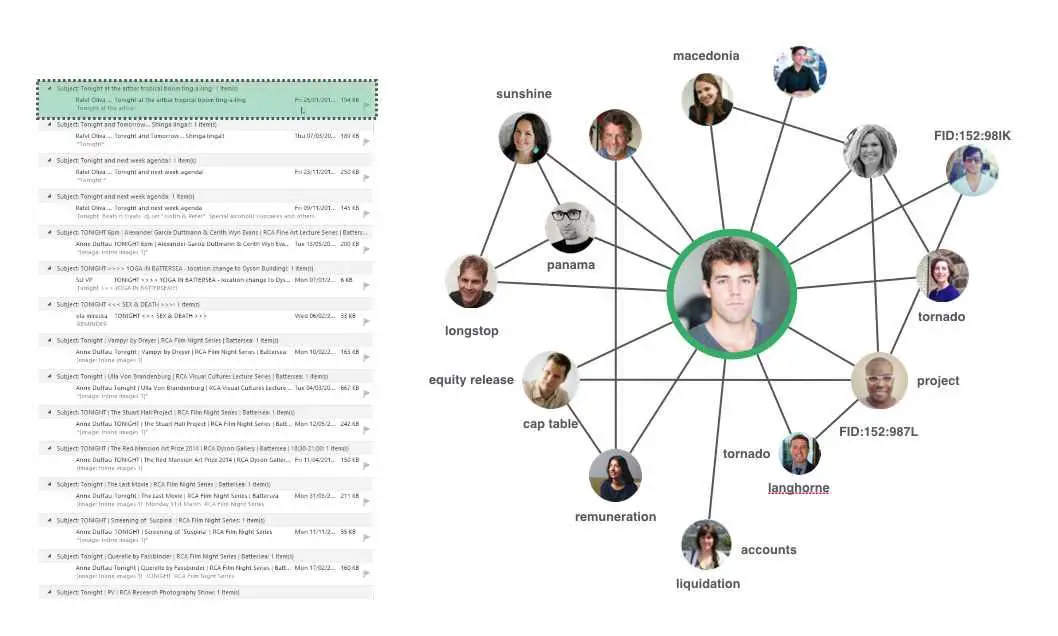

CheckRecipient to technologia zabezpieczeń poczty e-mail nowej generacji, która zapobiega przesyłaniu bardzo poufnych informacji do niewłaściwych osób.

- Płatna

- Web

CheckRecipient to platforma bezpieczeństwa poczty e-mail, która pomaga organizacjom chronić się przed ryzykiem błędnie adresowanych wiadomości e-mail i konsekwencjami bardzo poufnych informacji wysyłanych do niewłaściwej osoby.Naszym celem jest pomoc organizacjom każdej wielkości w zapobieganiu utracie danych w sposób, który wymaga minimalnego wysiłku ze strony zespołów IT i nie wymaga zmiany zachowania użytkownika końcowego.Technologia uczenia maszynowego CheckRecipient jest wyjątkowo zdolna do automatycznego wykrywania i zapobiegania wysyłaniu bardzo wrażliwych informacji do niewłaściwych osób.Nasza technologia analizuje historyczne dane e-mail, aby zrozumieć normalne wzorce wysyłania i zachowania użytkowników w organizacji w celu wykrycia anomalii reprezentujących potencjalne zagrożenia, takie jak błędnie adresowane wiadomości e-mail i e-maile do nieautoryzowanych kont.Ta technologia samouczenia się pozwala organizacjom wykazać się starannością wobec klientów i organów regulacyjnych poprzez pomiar i kontrolę ryzyka utraty danych za pośrednictwem poczty elektronicznej....

chandni-trehan

Stronie internetowej:

https://www.checkrecipient.com/Kategorie

Alternatywy dla CheckRecipient dla Self-Hosted z licencją komercyjną

2

modusCloud Email Security

modusCloud to kompletne rozwiązanie do ochrony poczty e-mail w chmurze, które zapewnia ochronę przed spamem, phishingiem, zaawansowanymi i ewoluującymi zagrożeniami, ciągłość e-maili, szyfrowanie, archiwizację ... i bezpieczeństwo w poczcie e-mail.

- Płatna

- Self-Hosted

- Windows

- Mac

- Web

1

Codesealer Core

Chroń swoich użytkowników końcowych przed złośliwym oprogramowaniem, kradzieżą danych i manipulacjami.Gartner rozpoznał bezpieczną platformę dostarczania treści w JavaScript i GO.Ponad 54 miliardy sesji zabezpieczonych i nigdy nie narażonych na szwank.

0

AccessPatrol

AccessPatrol zapewnia proaktywne rozwiązanie do zabezpieczania firmowych punktów końcowych (urządzeń USB, iPhone'ów, tabletów, smartfonów, Bluetooth itp.), Aby zapobiec nielegalnemu przesyłaniu danych do nieautoryzowanych urządzeń.

- Płatna

- Windows

- Self-Hosted