4

Authenticator

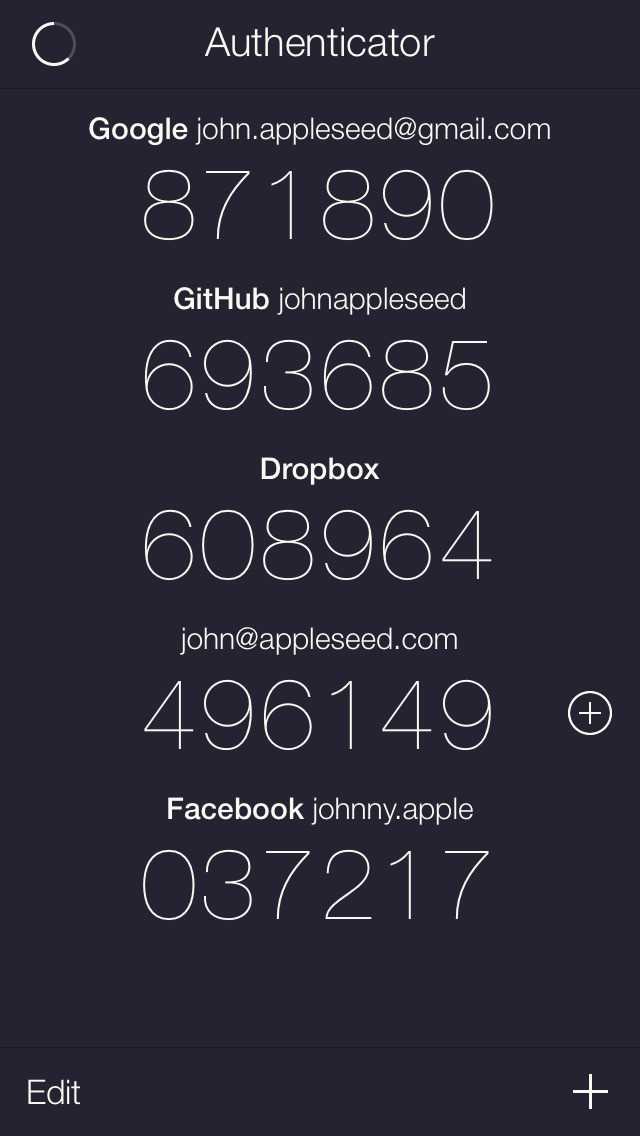

Authenticator to prosta, darmowa i otwarta aplikacja do uwierzytelniania dwuskładnikowego.

- Darmowa

- iPhone

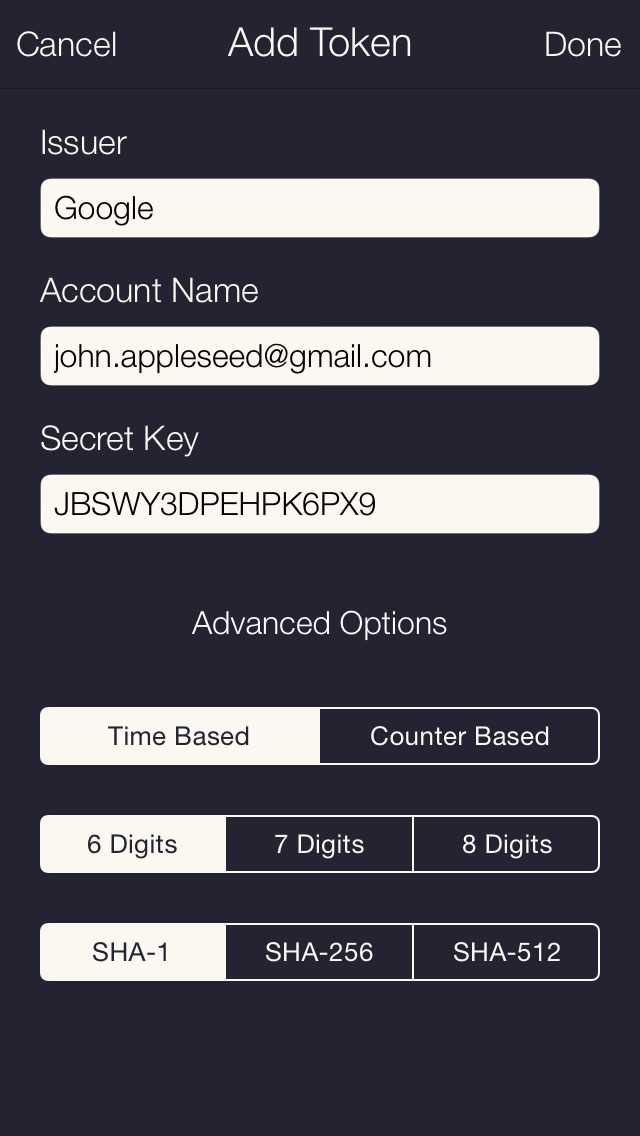

Authenticator to prosta, darmowa i otwarta aplikacja do uwierzytelniania dwuskładnikowego.Pomaga zabezpieczyć konta internetowe, generując unikalne hasła jednorazowe, których używasz w połączeniu z innymi hasłami do logowania się do obsługiwanych stron internetowych.Prosta kombinacja hasła w głowie i obracających się haseł generowanych przez aplikację znacznie utrudnia dostęp do kont wszystkim osobom.- Łatwy: Prosta konfiguracja za pomocą kodu QR, adresu URL „otpauth: //” lub ręczne wprowadzanie - Bezpieczne: Wszystkie dane są przechowywane w formie zaszyfrowanej w pęku kluczy iOS - Kompatybilny: Pełna obsługa jednorazowego opartego na czasie i licznikahasła w standardzie RFC 4226 i 6238 - Off the Grid: Aplikacja nigdy nie łączy się z Internetem, a twoje tajne klucze nigdy nie opuszczają urządzenia.

Stronie internetowej:

https://mattrubin.me/authenticator/Kategorie

Alternatywy dla Authenticator dla Android Wear

57

Google Authenticator

Google Authenticator generuje kody weryfikacyjne dwuetapowe w telefonie.

9

Myki

Myki to menedżer haseł offline, który bezpiecznie przechowuje poufne dane w smartfonie.Aplikacja Myki łączy się z komputerem w sposób zaszyfrowany P2P, aby automatycznie uzupełniać hasła i tworzyć bezpieczne kopie zapasowe danych.

4

Authenticator Plus

Program Authenticator Plus generuje kody weryfikacji dwuetapowej i umożliwia synchronizację kont.

3

CryptoPhoto

CryptoPhoto zapewnia szybki i bezpieczny sposób logowania do ulubionych stron internetowych uczestniczących w programie, jednocześnie ciesząc się najlepszą ochroną przed phishingiem, atakami złośliwego oprogramowania i oszustwami.