0

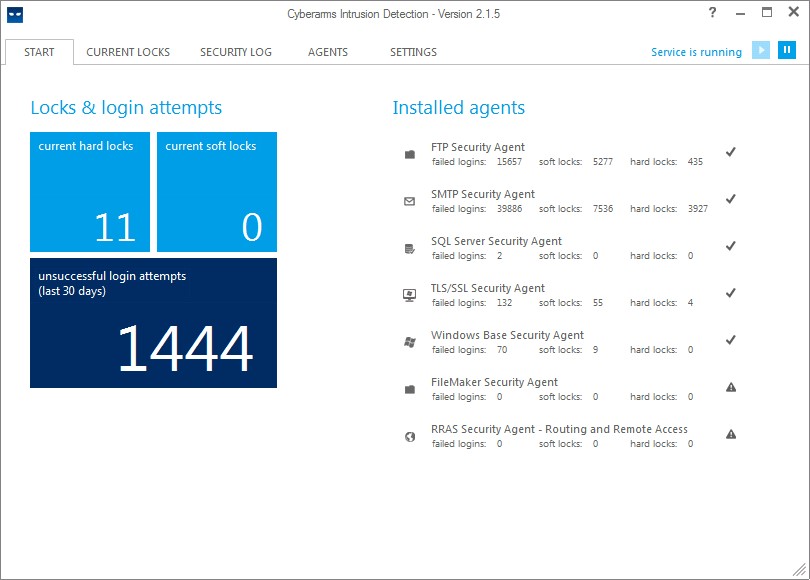

Cyberarms Intrusion Detection and Defense System (IDDS)

Gotowe zabezpieczenia dla Remote Deskop, Exchange, OWA, SharePoint, CRM, ogólnych aplikacji IIS i wielu innych systemów serwerowych.

Stronie internetowej:

https://cyberarms.netKategorie

Alternatywy dla Cyberarms Intrusion Detection and Defense System (IDDS)'a dla wszystkich platform z dowolną licencją

22

7

6

4

3

2

EvlWatcher

Zabezpieczone przed siłą brutalną RDP.Instaluje usługę, która skanuje dziennik zdarzeń w poszukiwaniu anomalii co 30 sekund (domyślnie).

- Darmowa

- Windows

1

e.guardo Smart Defender

e.guardo chroni Twoje RDP, MSSQL, FTP, SMTP, EXCHANGE, OWA, LYNC, MICROSOFT DYNAMICS CRM, SHAREPOINT i wiele innych usług przed atakami Brute Force i Dictionary Attacks

1

0

LF Intrusion Detection

Lit Fuse Intrusion Detection (LID) chroni system Windows przed brutalnymi atakami i innymi próbami włamania, umieszczając ceglaną ścianę między serwerem a potencjalnym ...

- Freemium

- Windows