153

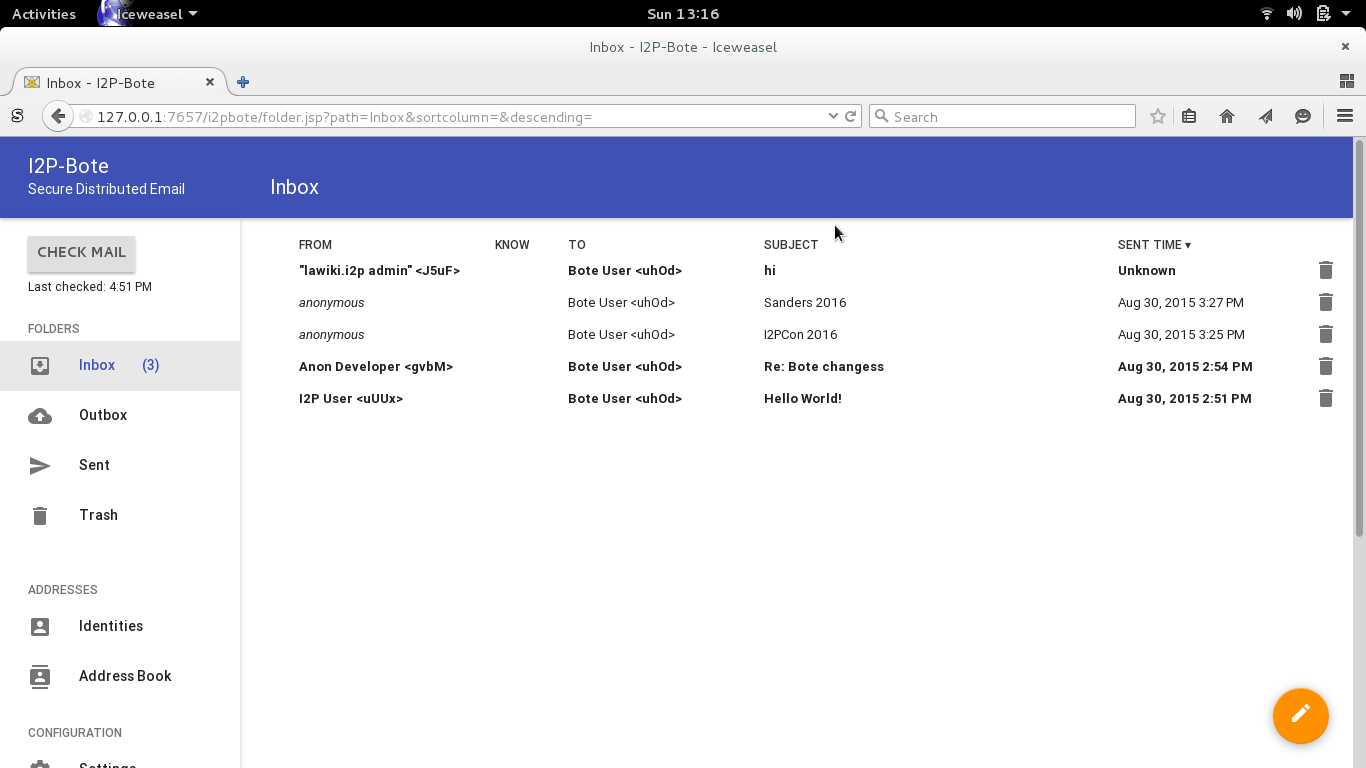

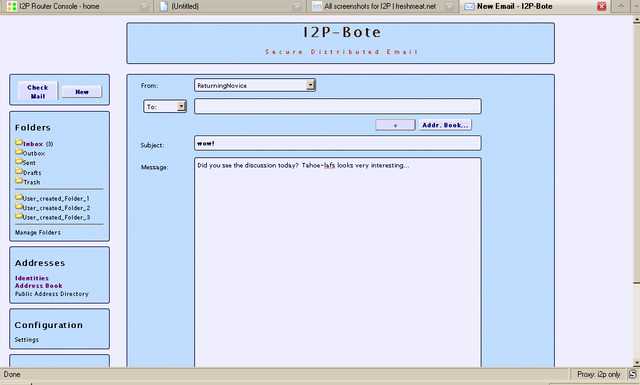

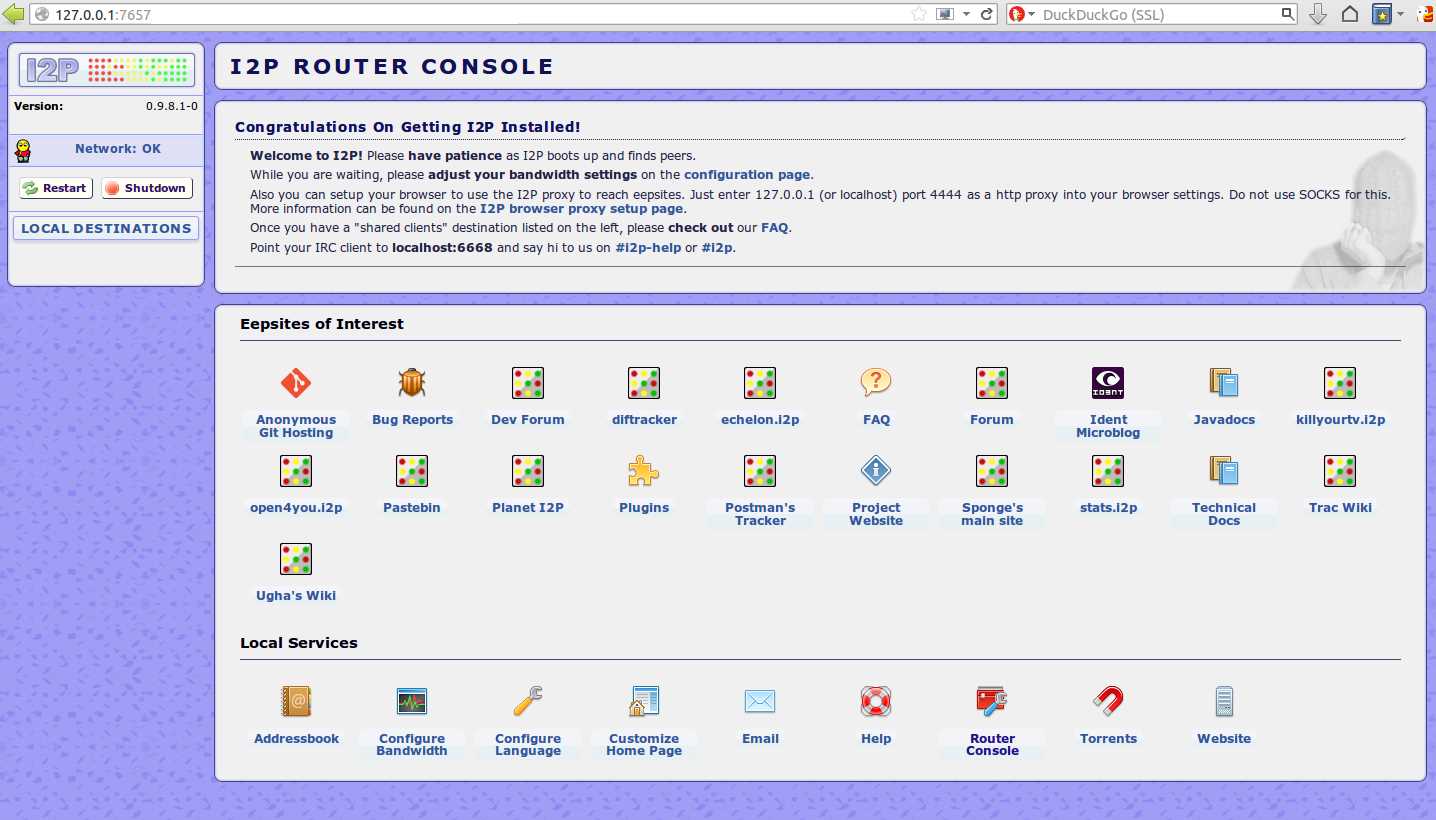

I2P to sieć anonimizująca, oferująca prostą warstwę, za pomocą której aplikacje wrażliwe na tożsamość mogą bezpiecznie komunikować się.Wszystkie dane są otoczone kilkoma warstwami szyfrowania, a sieć jest zarówno rozproszona, jak i dynamiczna, bez zaufanych stron.Wiele aplikacji jest dostępnych z interfejsem I2P, w tym poczta, peer-peer, czat IRC i inne.Alternatywni klienci i2p: główna implementacja klienta I2P korzysta z Java.Jeśli z jakiegoś powodu nie możesz używać Java na swoim urządzeniu, członkowie społeczności opracowali alternatywne implementacje.i2pd i2pd to implementacja klienta I2P w C ++.Od początku 2016 r. I2pd jest wystarczająco stabilny, aby go używać w produkcji, a od lata 2016 r. W pełni implementuje wszystkie interfejsy API I2P.Kovri Kovri to aktywny widelec i2pd opracowany dla kryptowaluty Monero.Go-I2P Go-I2P to klient I2P opracowany przy użyciu języka programowania Go.Projekt jest na wczesnym etapie rozwoju.

Stronie internetowej:

https://geti2p.netcechy

Kategorie

Alternatywy dla I2P dla Linux

1489

596

OpenVPN

OpenVPN to w pełni funkcjonalne rozwiązanie SSL VPN typu open source, które obsługuje szeroki zakres konfiguracji, w tym dostęp zdalny, połączenia VPN typu site-to-site, zabezpieczenia Wi-Fi i ...

448

125

96

83

ZeroNet

Aktualizowane w czasie rzeczywistym witryny peer-to-peer korzystające z sieci BitTorrent, a wkrótce także rozproszonej tabeli skrótów.

- Darmowa

- Windows

- Mac

- Linux

- NameCoin

- JavaScript

- Python

- Web

- Self-Hosted

- gevent

73

Shadowsocks

Bezpieczne proxy Socks5, zaprojektowane w celu ochrony ruchu internetowego. - Techniki krawędzi Super FastBleeding wykorzystujące asynchroniczne operacje we / wy i programowanie sterowane zdarzeniami.

59

42

31

27

Advanced Onion Router

Przenośny klient sieci OR (TOR) ma być ulepszoną alternatywą dla użytkowników Tora dla Windows.

22

21

19