0

Cyberwatch

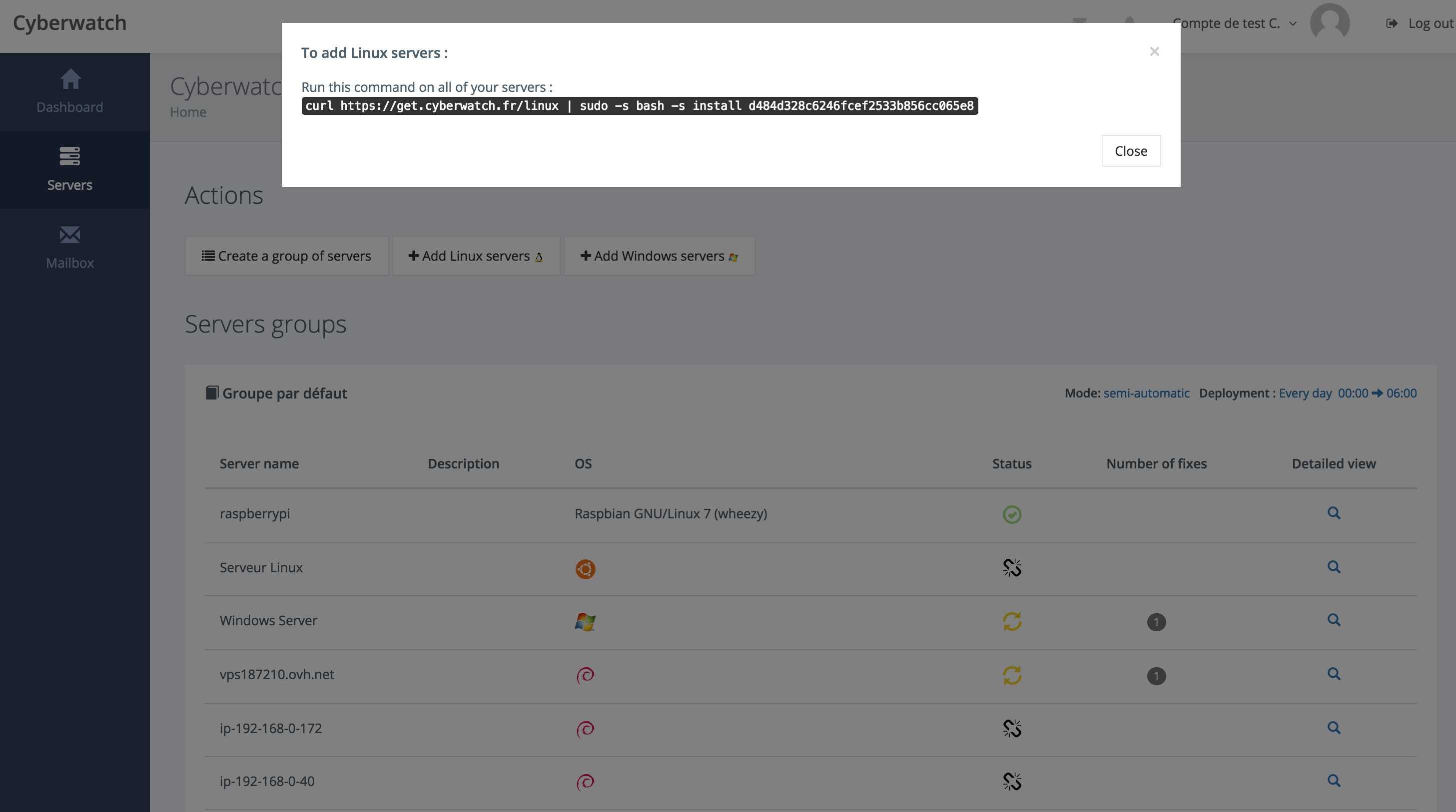

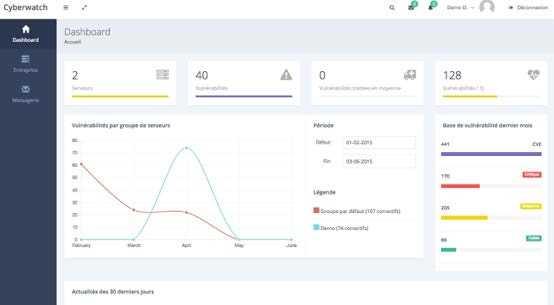

Chroń swoje serwery przed lukami w zabezpieczeniach IT. Cyberwatch wykrywa Twoje luki i automatycznie wdraża odpowiednie poprawki bezpieczeństwa.

Cyberwatch jest pierwszym automatycznym narzędziem do usuwania luk w informatyce.Każdego roku wykrywanych jest ponad 8000 luk w zabezpieczeniach.Hakerzy używają ich do atakowania ciebie.Cyberwatch automatycznie je naprawia.Nasza unikalna technologia automatycznie wyszukuje i usuwa luki w zabezpieczeniach serwerów, gdy tylko zostaną opublikowane przez władze, dzięki czemu możesz korzystać z ciągłej, prostej i taniej obrony przed hakerami.

Stronie internetowej:

https://www.cyberwatch.fr/enKategorie

Alternatywy dla Cyberwatch'a dla wszystkich platform z dowolną licencją

1

1

1

1

0

Authentic8 Silo

Authentic8 zapewnia kontrolę nad chmurą, dostarczając przeglądarkę jako usługę.Izolujemy użytkowników przed złośliwym oprogramowaniem i dajemy kontrolę nad aplikacjami internetowymi.

0

0

Shell Control Box

Shell Control Box to urządzenie monitorujące użytkownika, które kontroluje uprzywilejowany dostęp do zdalnych systemów informatycznych, rejestruje działania w przeszukiwalnych, podobnych do filmu ścieżkach audytu i zapobiega złośliwym działaniom.