0

Cyberwatch

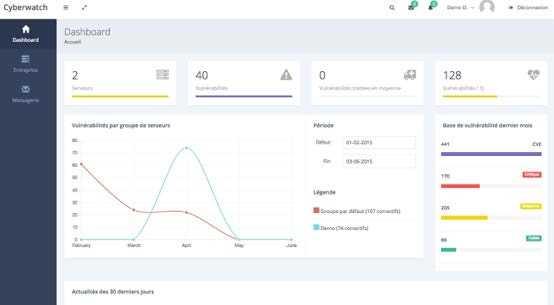

Chroń swoje serwery przed lukami w zabezpieczeniach IT. Cyberwatch wykrywa Twoje luki i automatycznie wdraża odpowiednie poprawki bezpieczeństwa.

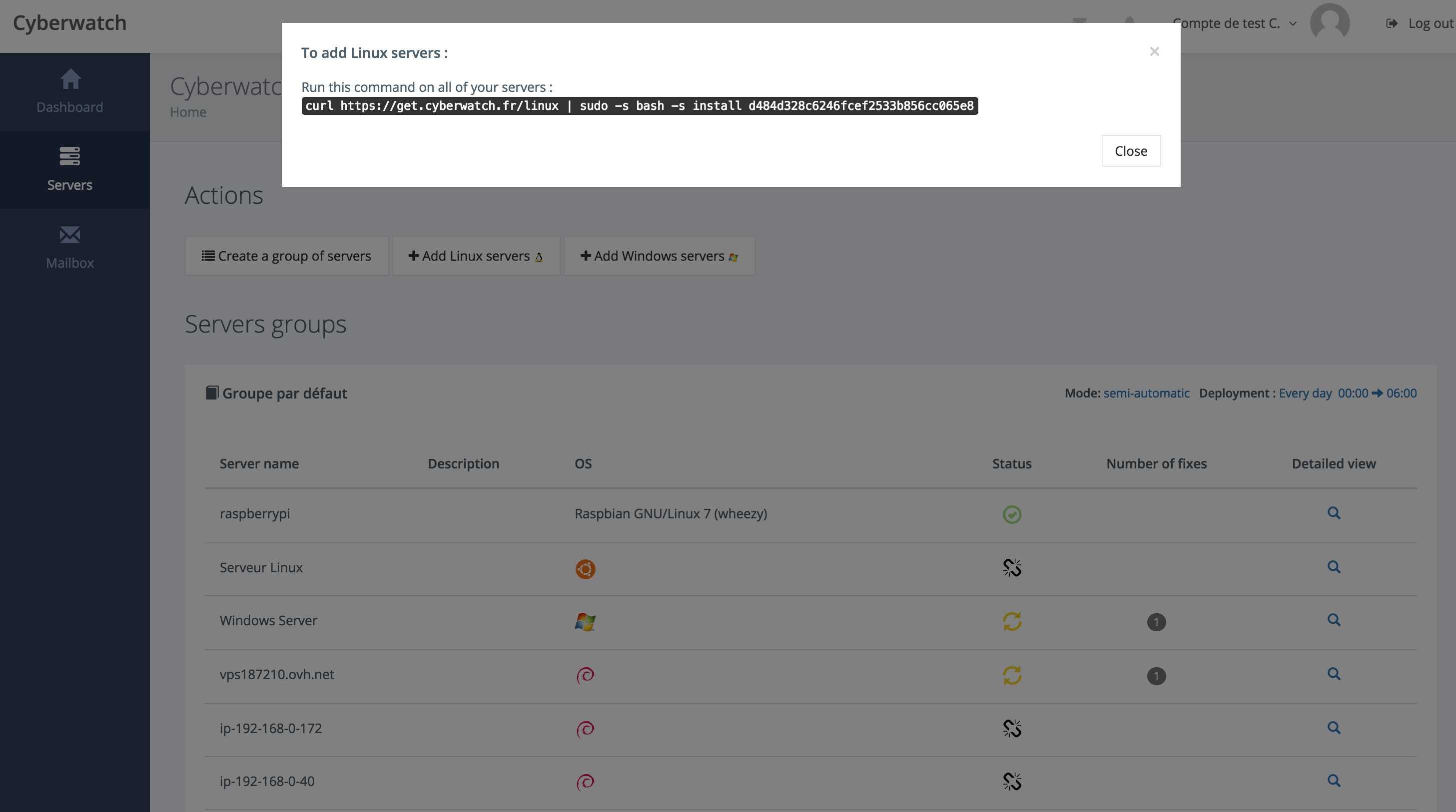

Cyberwatch jest pierwszym automatycznym narzędziem do usuwania luk w informatyce.Każdego roku wykrywanych jest ponad 8000 luk w zabezpieczeniach.Hakerzy używają ich do atakowania ciebie.Cyberwatch automatycznie je naprawia.Nasza unikalna technologia automatycznie wyszukuje i usuwa luki w zabezpieczeniach serwerów, gdy tylko zostaną opublikowane przez władze, dzięki czemu możesz korzystać z ciągłej, prostej i taniej obrony przed hakerami.

Stronie internetowej:

https://www.cyberwatch.fr/enKategorie

Alternatywy dla Cyberwatch dla Windows

214

ZenMate

ZenMate to łatwa w użyciu wtyczka do przeglądarki, która zapewnia rozwiązanie VPN - szyfruje cały ruch przeglądarki i kieruje ją przez naszą chmurę ZenMate, aby zapewnić bezpieczne i ...

28

Metasploit

Metasploit Community Edition upraszcza wykrywanie sieci i weryfikację podatności na określone exploity, zwiększając skuteczność skanerów podatności, takich jak ...

19

Panda USB Vaccine

Panda USB Vaccine to bezpłatne narzędzie od Panda Research, które pomaga zapobiegać infekcjom złośliwym oprogramowaniem z powodu funkcji automatycznego uruchamiania systemów operacyjnych Windows.

- Darmowa

- Windows

18

12

SolarWinds Security Event Manager

Wykryj i reaguj na zagrożenia bezpieczeństwa za pomocą potężnego, niedrogiego, łatwego w użyciu narzędzia SIEM.

- Płatna

- Windows

5

Immunity CANVAS

CANVAS od Immunity udostępnia setki exploitów, zautomatyzowany system exploitów oraz kompleksowe, niezawodne ramy rozwoju exploitów dla testerów penetracji ...

3

F*

F * to funkcjonalny język programowania podobny do ML, mający na celu weryfikację programu.F * może wyrażać precyzyjne specyfikacje programów, w tym właściwości poprawności funkcjonalnej.Programy napisane w języku F * mogą zostać przetłumaczone na OCaml lub F # w celu wykonania.

2

USB Defender

USB Defender został opracowany tak, aby był wyjątkowo łatwy w użyciu.Widoczne są na nim tylko dwa przyciski: „Protect” i „Unprotect”.

- Darmowa

- Windows

2

east-tec Eraser

Chroń swoje wrażliwe dane i prywatność oraz bezpiecznie usuwaj wszystkie dowody swojej aktywności w Internecie i na komputerze.Wyjdź poza jakiekolwiek narzędzie do optymalizacji systemu lub czyszczenia, popraw wydajność komputera, utrzymuj go w czystości i bezpieczeństwie!Ciągle doskonalony od 1998 roku.

- Płatna

- Windows

1

Beacon (AWS Cloud Security on Slack)

Regularnie skanuje ekosystem AWS w poszukiwaniu luk w zabezpieczeniach za pośrednictwem Slacka.Beacon pozwala chronić ekosystem AWS przed lukami w zabezpieczeniach, uruchamiając automatyczne i na żądanie skanowanie oraz publikując wyniki z poziomu Slacka.

1

1

Dependency-Check

Dependency-Check to narzędzie, które identyfikuje zależności projektu i sprawdza, czy istnieją znane, publicznie ujawnione luki w zabezpieczeniach.Obecnie Java i.

1

1

Steganos Password Manager

Twórz silne hasła i zarządzaj nimi.Wygodny i bezpieczny.na PC i smartfonie.BEZPŁATNY 30-dniowy okres próbny.

1

Password Crypt

Darmowy duński i angielski menedżer haseł, szyfrowany i akredytowany zgodnie ze standardem OWASP. Przeglądany przez trzecią instytucję bezpieczeństwa.Dane są szyfrowane na poziomie wojskowym.